Erfahren Sie, wie Unternehmen mit dem ISACA Use-Case-Katalog Cybersecurity-Strategien strukturieren, Bedrohungen frühzeitig erkennen und generische Use-Cases effizient in Wazuh umsetzen können.

Strukturierte Cybersecurity für moderne Unternehmen

Cyberangriffe werden immer komplexer – und die Herausforderung, Sicherheitsvorfälle effizient zu erkennen, wächst täglich. Der ISACA-Leitfaden „Use Case Katalog“ bietet hier eine wertvolle Grundlage: Er beschreibt praxisorientierte Use-Cases zur Erkennung, Prävention und Analyse von IT-Sicherheitsvorfällen – unabhängig von bestimmten Tools oder Herstellern.

Unternehmen profitieren besonders vom generischen Ansatz, der die Übertragbarkeit der Use-Cases auf Plattformen wie Wazuh, Splunk oder Microsoft Sentinel ermöglicht. Damit wird der Leitfaden zu einem mächtigen Werkzeug für alle, die Cybersecurity strategisch und nachhaltig denken.

Was steckt hinter dem ISACA Use-Case-Katalog?

Der Leitfaden ist eine praxisnahe Anleitung zur Entwicklung, Bewertung und Umsetzung von Security-Use-Cases.

Er beschreibt, wie aus generischen Sicherheitsanforderungen konkrete SIEM-Regeln entstehen – und stellt dazu ein einheitliches Modell bereit.

Den ISACA Katalog findet man hier.

Kernbestandteile:

Methodik & Struktur: Aufbau, Reifegrad und Klassifizierung von Use-Cases.

Use-Case-Katalog: Sammlung von Beispielen mit Zielen, Triggern, Datenquellen und Indikatoren.

Governance & Integration: Empfehlungen zur Priorisierung, Umsetzung und kontinuierlichen Verbesserung.

Diese systematische Herangehensweise unterstützt Unternehmen bei der gezielten Entwicklung einer datengetriebenen Sicherheitsstrategie.

Praxisnahe Use-Cases und ihr Nutzen

Der Katalog enthält zahlreiche, klar strukturierte Beispiele, die Unternehmen bei der Erkennung von Sicherheitsvorfällen unterstützen.

Hier einige besonders relevante Kategorien:

- Detection Use-Cases

Erkennung von Bedrohungen in Echtzeit – z. B.:

- Mehrfache fehlgeschlagene Logins (Brute Force)

- Privilegienmissbrauch (Privilege Escalation)

- Ungewöhnlicher Datenabfluss (Data Exfiltration)

Nutzen: Schnellere Erkennung, reduzierte „Mean Time to Detect“ (MTTD).

- Compliance & Audit Use-Cases

Überwachung von IT-Kontrollen und Audit-Anforderungen:

- Administrative Änderungen in sensiblen Systemen

- Nachweis der Zugriffstrennung gemäß ISO 27001

Nutzen: Erfüllung gesetzlicher Anforderungen und Reduktion von Audit-Risiken.

- Threat Hunting & Anomaly Detection

Proaktive Erkennung unbekannter Angriffsmuster

- Abweichungsanalysen mit Machine Learning

- Korrelation mehrerer Ereignisse entlang der Cyber Kill Chain

Nutzen: Frühwarnsystem für neue Angriffstypen und Zero-Day-Bedrohungen.

Der generische Ansatz: Sicherheit mit System

Der Leitfaden definiert Use-Cases generisch, also losgelöst von spezifischen Technologien.

Jeder Fall ist in standardisierte Komponenten unterteilt:

| Element | Beschreibung |

|---|---|

| Trigger-Event | Ereignis, das den Use-Case auslöst |

| Bedingung | Kontextabhängige Regeldefinition |

| Aktion | Automatische Reaktion oder Benachrichtigung |

| Metriken | Erfolgskontrolle (z. B. False-Positive-Rate) |

Diese Abstraktion schafft die Basis für Tool-Unabhängigkeit – ein entscheidender Vorteil bei Systemwechseln oder Migrationen.

Use-Case-Übertragung in Wazuh

Der Open-Source-SIEM Wazuh eignet sich hervorragend, um die ISACA-Use-Cases praktisch umzusetzen.

Wazuh kombiniert Log-Analyse, Endpoint-Überwachung und Incident Response in einem modularen Framework.

Mapping zwischen ISACA und Wazuh:

| ISACA-Komponente | Wazuh-Element | Beschreibung |

|---|---|---|

| Ereignisquelle | Wazuh-Agent | Logsammlung von Endpoints, Servern, Firewalls (via Agent auf Syslogserver) |

| Trigger | Wazuh-Rule | Erkennungslogik (Regex, JSON, Threat Intelligence) |

| Bedingung | Decoder & Rule-Groups | Korrelation mehrerer Ereignisse |

| Aktion | Alert / Active Response | Alarm oder automatische Gegenmaßnahme |

| Metrik | Dashboard | Visualisierung in Wazuh-Dashboard |

Beispiel:

Der ISACA-Use-Case „Account Lockout Detection“ lässt sich in Wazuh durch eine Regel für die Windows Event ID 4740 abbilden.

In Kombination mit IP-Analyse und Host-Korrelation entsteht eine robuste, automatisierte Angriffserkennung.

Struktur schafft Sicherheit

Der ISACA Use-Case-Katalog ist kein reines Theoriepapier – er ist ein praxisorientiertes Framework, das Unternehmen hilft, ihre Cybersecurity zielgerichtet und skalierbar aufzubauen.

Sein generischer Ansatz macht ihn zur perfekten Grundlage für plattformübergreifende Security-Konzepte, insbesondere für Open-Source-Lösungen wie Wazuh.

Wer die Prinzipien dieses Leitfadens umsetzt, schafft die Basis für schnellere Erkennung, effizientere Reaktion und höhere Resilienz in einer zunehmend vernetzten Welt.

Praxisbeispiele für Wazuh-Use-Cases

Weiter unten zeige ich exemplarisch den Use-Case B01, das löschen von Ereignisprotokollen. Es sei gesagt, dass aufgrund von homo- und heterogenen Netzwerken und eingesetzter Software, die Standard-Use-Cases nicht für alle passen, sie geben aber einen guten Start in die weitere Entwicklung. In den kommenden Beiträgen zeige ich, wie sich konkrete ISACA-Use-Cases Schritt für Schritt in Wazuh umsetzen lassen – von der Regeldefinition über die Ereigniskorrelation bis hin zur automatisierten Reaktion.

Anhand praktischer Beispiele wie „Account Lockout Detection“, „Privilegienmissbrauch“ oder „Ungewöhnliche Anmeldeaktivitäten“ wird demonstriert, wie das ISACA-Framework als methodisches Rückgrat für die Entwicklung wiederverwendbarer, standardisierter Use-Cases dient.

Diese Beispiele zeigen, wie sich theoretische Sicherheitsmodelle in greifbare Wazuh-Regeln übersetzen lassen – und wie Unternehmen so ihre Security Operations Center (SOC)-Prozesse nachhaltig optimieren können.

Use-Case B01

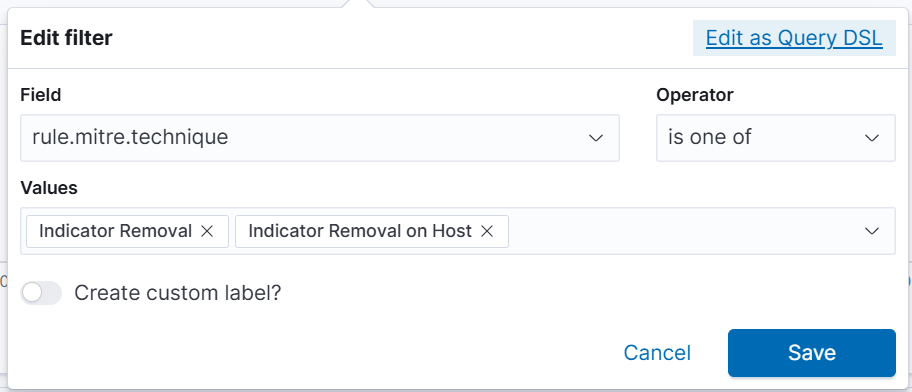

Das Löschen von Ereignisprotokollen kann z.B. mittels der Suche nach Mitre Techniken erkannt werden. Dazu eignet sich ein Search String mit einem Filter auf rule.mitre.technique is one of „Indicator Removal“ und „Indicator Removal on Host“:

Das wäre eine sehr einfache Variante. Spielt doch auch mal mit diesem komplexeren String:

((data.win.system.eventID:(1102 OR 104) OR rule.description:(*log* AND *cleared*) OR rule.mitre.technique:("Indicator Removal" OR "Indicator Remove on Host") AND NOT data.win.system.providerName:(Microsoft-Windows-TerminalServices-ClientActiveXCore)) AND NOT rule.groups:(syscheck_entry_deleted OR syscheck_registry)) OR (rule.mitre.id:(T1070 OR T1070.001 OR T1070.004) AND NOT rule.groups:(syscheck_entry_deleted OR syscheck_registry))Wichtig! Ein negatives Ergebnis reicht nicht, es müssen die Logs auch gelöscht werden um die Funktionalität des Use-Cases zu prüfen.