Die Herausforderung

In vielen Unternehmensnetzwerken werden Benutzer- und Computerkonten über Active Directory (AD) verwaltet. Dabei entsteht allerdings ein bekanntes Problem:

Die Logdaten enthalten viele Einträge von Computerkonten (z. B.

SRV-EXCH01$) oder Systemkonten (z. B. SIDs wieS-1-5-18), die für die tägliche Sicherheitsanalyse wenig Relevanz haben.

Das Ergebnis:

– Unübersichtliche Dashboards,

– Falsch-positive Alerts,

– Zeitverlust für Analysten.

Ziel: Nur menschliche Domänenbenutzer anzeigen

Unternehmen möchten in ihren Dashboards gezielt nur menschliche AD-Benutzerkonten auswerten, um verdächtige Aktivitäten schneller zu erkennen – ohne durch Computerkonten oder lokale System-SIDs abgelenkt zu werden.

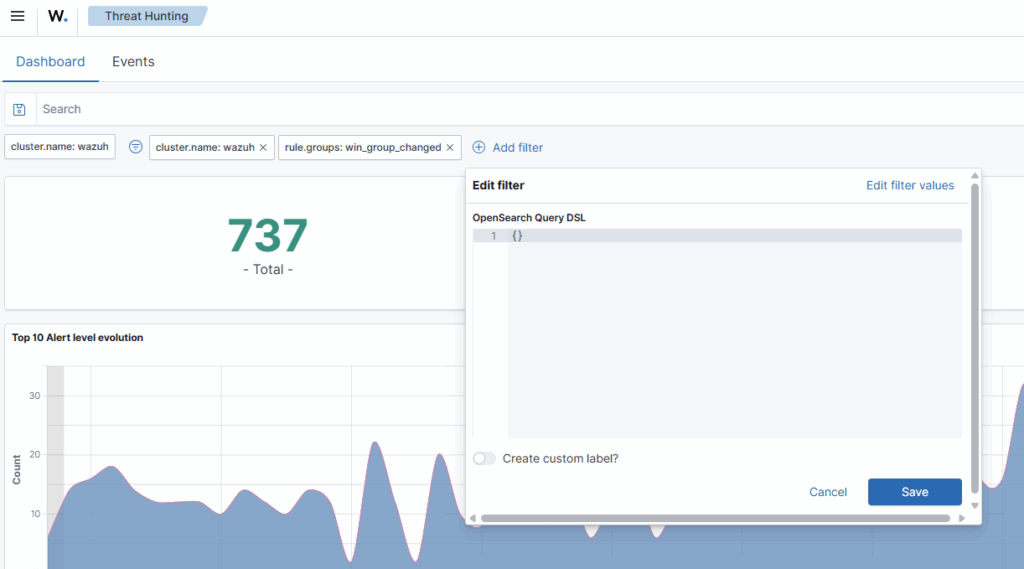

Lösung mit dem Wazuh Dashboard

Mit einer gezielten Query-Kombination kann man genau dieses Ziel erreichen. Hier ein Beispiel direkt aus dem „Threat Hunting“-Modul des Wazuh-Dashboards.

Der erste Filter ist

rule.groups: win_groups_changedBeim zweiten Filter oben rechts auf Edit as Query DSL und folgender Inhalt

{

"query": {

"bool": {

"must": [

{

"prefix": {

"data.win.eventdata.memberSid": "S-1-5-21"

}

}

],

"must_not": [

{

"regexp": {

"data.win.eventdata.subjectUserName": ".*\\$"

}

}

]

}

}

}

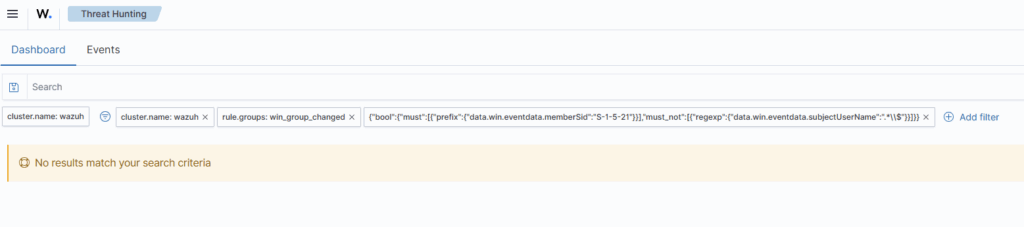

Erklärung:

prefix: S-1-5-21→ Nur Domänenkontenregexp: .*\\$→ Filtert Computerkonten mit$am Ende aus

Damit erhält man z. B. bei rule.groups: win_group_changed nur Events, bei denen tatsächliche Benutzer in Gruppen wie „Remote Desktop Users“ oder „Administrators“ hinzugefügt oder entfernt wurden.

Filter als Saved Query speichern

Damit diese Filter nicht jedes Mal neu gesetzt werden müssen:

- Im Wazuh-Dashboard den Bereich „Discover“ oder „Threat Hunting“ öffnen.

- JSON-Query in das Suchfeld eintragen.

- Auf das Speichern-Symbol (Diskette) klicken oder „Save query“.

- Query z. B. den Namen „Nur Domänenbenutzer ohne Computerkonten“ geben.

- Speichern – fertig!

Die Abfrage kann man nun jederzeit über das Dropdown-Menü aufrufen oder direkt in ein Dashboard-Panel einbetten.

Fazit

Die Kombination aus präzisem Filter auf Domänen-SIDs und Ausschluss von Computerkonten ermöglicht einen tiefen Blick in die lokale Windows-Umgebung.