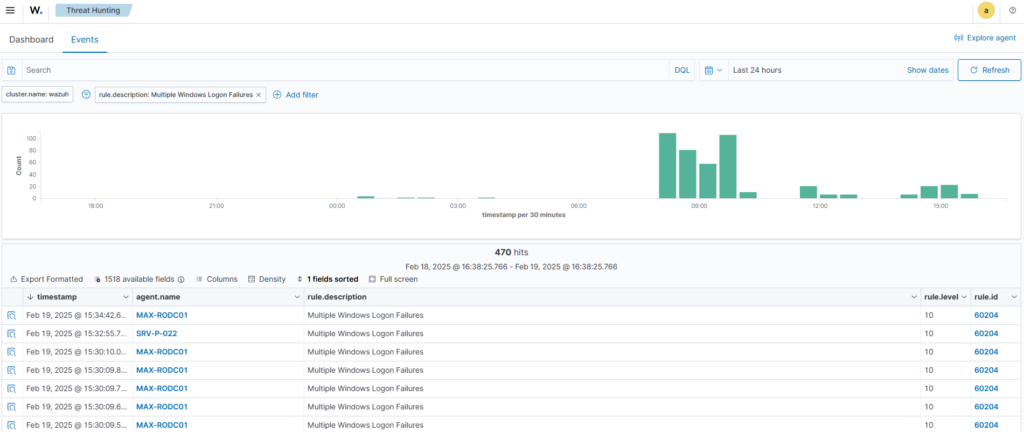

Heute wollen wir anhand eines Searchstrings – oder use-case – ein eigenes Dashboard bauen. Dazu gehen wir im Hauptmenü auf Threat Hunting und in Events fügen wir den Filter rule.id is 60204 hinzu. Das speichern wir indem wir links neben dem Suchfeld auf die Diskette klicken.

Wir man sieht finden wir damit gehäufte falsche Windowsanmeldungen in unserer Tabelle.

Links im Mneü wechseln wir zu Visualize um unsere ersten Visualisierungen zu bauen:

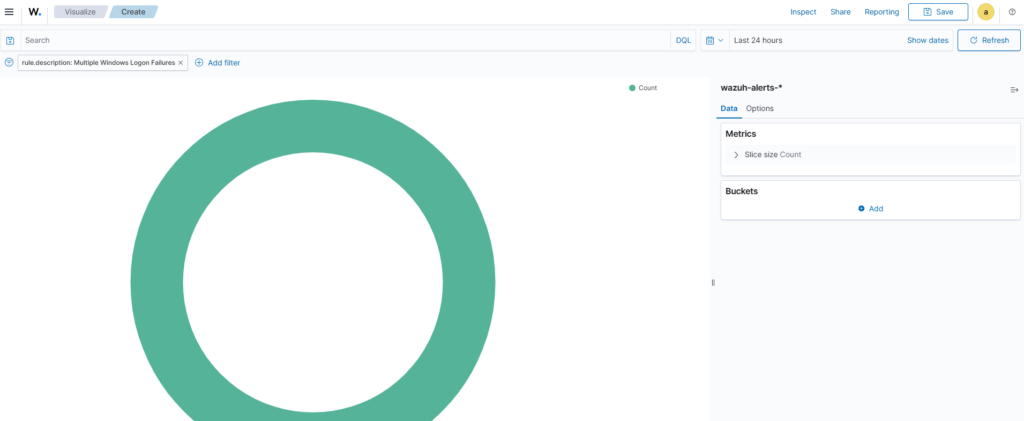

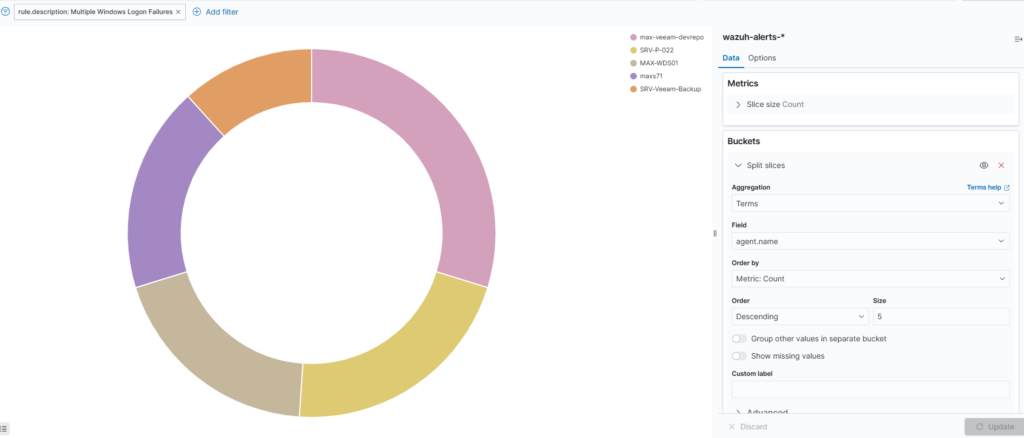

Die erste Visualisierung wird ein Pie-Chart für die Top5 Systeme auf denen die Rule greift. Create Visualisation, Pie klicken, wazuh-alerts* als Datastore und den Suchstring auswählen.

Auf Buckets das Add, Splic slices, Aggregation ist Terms und Field ist agent.name mit Metric: Count. Size dann 5 für die Top5, gerne bei Bedarf auch 10:

Oben rechts auf Save und einen schicken Namen auswählen, schon haben wir die erste Visualisierung fertig.

Artikel der Serie:

Dashboard anhand eines Searchstrings bauen