Mit unserer zentralisierten Konfiguration wie im Artikel Zentralisierte Konfigurationsverteilung von Wazuh Agents beschrieben, können wir ganz leicht die Windows Defender Logs sammeln. Dazu ist noch nicht mal die Installation von Sysmon notwendig. Im obigen Artikel werden die Logs bereits berücksichtigt.

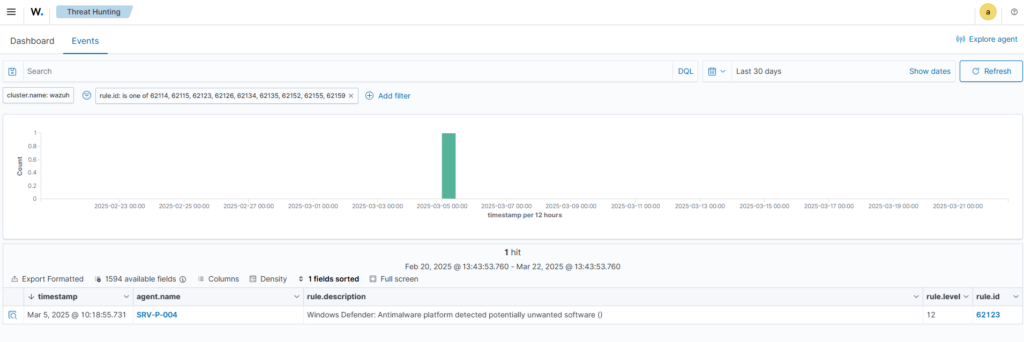

Anschließend gehen wir über Threat Hunting zu unseren Events und bauen uns einen Search-String der nach einer der folgenden Rules sucht:

rule.id: is one of 62114, 62115, 62123, 62126, 62134, 62135, 62152, 62155, 62159Die Regeln könnt ihr gerne hier gegenprüfen:

https://github.com/wazuh/wazuh-ruleset/blob/master/rules/0430-ms_wdefender_rules.xml

Habt ihr dazu einen Match solltest ihr aufhorchen: