Einleitung

Wazuh ist ein leistungsstarkes SIEM-Tool zur Überwachung sicherheitsrelevanter Ereignisse. Doch eine häufige Fehlerquelle ist die Annahme, dass mit der reinen Installation von Wazuh bereits alle wichtigen Sicherheitsregeln aktiv sind. In der Praxis zeigt sich jedoch, dass Regeln nicht nur vorhanden sein müssen, sondern auch gezielt getestet werden sollten.

Ein Beispiel dafür ist die Regel 60154, die einen Alarm mit Level 15 auslöst, wenn Änderungen an der Administratorengruppe vorgenommen werden – also etwa, wenn ein neuer Benutzer zum Domain-Admin wird.

Das Problem: Warum hat die Regel nicht gegriffen?

In einem letzten Kundencall wollte ein Kunde genau diesen Fall überprüfen:

„Ich möchte sicherstellen, dass Wazuh Alarm schlägt, wenn jemand in die Administratorengruppe aufgenommen wird.“

Daraufhin wurde ein Test durchgeführt, doch kein Alarm wurde ausgelöst – obwohl die Regel 60154 eigentlich existiert und greifen sollte.

Nach einer Analyse stellte sich heraus, dass die entsprechenden Ereignisse gar nicht überwacht wurden. Der Grund?

- Die Protokollierung war per GPO nicht aktiviert und wurde nicht auf die betroffenen Systeme gepusht.

- Die Überwachung der relevanten Windows-Events war nicht aktiv.

Ergebnis: Wazuh konnte die Regel gar nicht auswerten, weil die benötigten Logs gar nicht erfasst wurden.

Lösung: Regeln aktiv testen und Logs sicherstellen

Um sicherzugehen, dass Sicherheitsregeln tatsächlich greifen, sollten folgende Maßnahmen ergriffen werden:

1. Regel gezielt triggern

Testet kritische Regeln aktiv, indem ihr eine entsprechende Aktion manuell ausführt und überprüft, ob ein Alarm ausgelöst wird.

Beispiel für Regel 60154 (Administrator-Gruppe ändern):

- Erstellt einen neuen Benutzer:powershellKopierenBearbeiten

net user TestUser P@ssw0rd! /add - Fügt ihn zur Administratorengruppe hinzu:powershellKopierenBearbeiten

net localgroup Administrators TestUser /add - Prüft, ob ein Wazuh-Alarm erscheint.

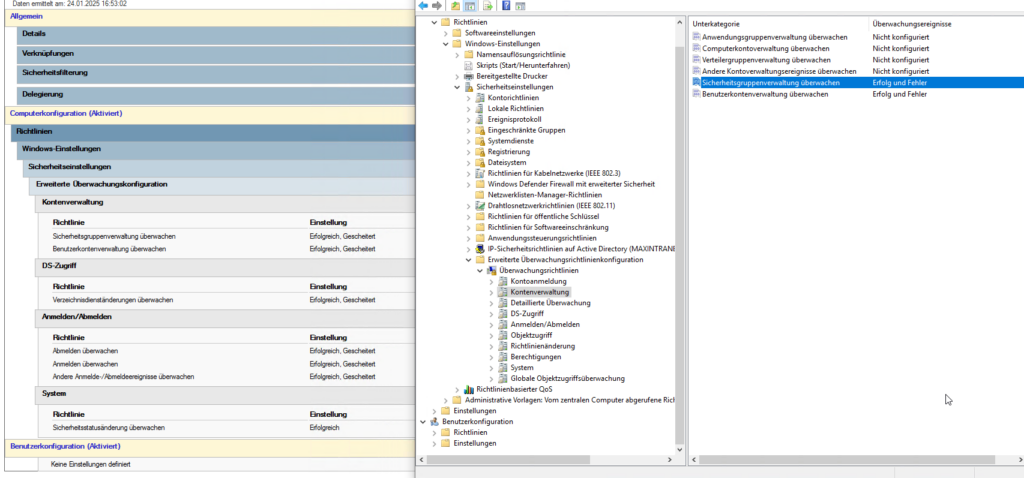

2. Überprüfung der Windows-Protokollierung

Stellt sicher, dass die Ereignisprotokollierung für Sicherheitsrelevante Änderungen (Event-ID 4728, 4732, 4756) aktiviert ist.

- GPO überprüfen

- Pfad:

Computerkonfiguration > Richtlinien > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinien > Kontoverwaltung - Aktiviert die Überwachung für „Sicherheitsgruppenverwaltung“.

- Pfad:

- Manuell prüfen, ob Logs ankommen

Führt in der Windows-Ereignisanzeige (eventvwr.msc) eine Suche nach Event-ID 4728 (Mitglied zur globalen Gruppe hinzugefügt) durch.

Fazit: Sicherheit erfordert aktive Tests

Ein installiertes SIEM ist nur so gut, wie es getestet wird. Es reicht nicht aus, Regeln zu definieren – sie müssen auch aktiv überprüft werden.

Wichtige Lessons Learned aus dem Kundencall:

✅ Regeln nicht nur voraussetzen – aktiv testen!

✅ Überprüfen, ob die notwendigen Logs auch tatsächlich gesammelt werden.

✅ Wazuh-Überwachung korrekt konfigurieren und sicherstellen, dass Agenten laufen.

Nur durch regelmäßige Tests und Monitoring kann sichergestellt werden, dass das System im Ernstfall auch wirklich alarmiert.